Nous utilisons presque tous internet : chercher, consulter des sites web, participer à des réseaux sociaux, envoyer ou recevoir des mails, se faire guider par un “gps” (global positioning system), etc. Tout cela est anodin et pratique. Nous sommes tranquilles : nos informations sont partagées uniquement avec ceux et celles que nous avons autorisés. Oui ? Non ? Non, nos informations sont partagées de façon beaucoup plus large. Les techniciens informatiques- réseaux, les experts sécurité, les spécialistes du marketing vous le confirmeront : nos empreintes digitales existent et constituent peu à peu des profils modélisés de nous-mêmes et qui nous échappent. Voici quelques éclairages (que nous espérons) accessibles et utiles…

1er principe : il n’y a pas d’échange réellement privé/secret par internet

C’est une raison technique. Tout échange sur internet passe par des ordinateurs (serveur et routeurs) qui constituent les réseaux et qui “transportent” les échanges. Les serveurs font des sauvegardes automatiques. Donc, un échange privé entre deux personnes, est aussi forcément partagé par d’autres ordinateurs qui “transportent” et enregistrent tout (au cas où il y aurait une interruption de service). Par exemple, un mail écrit par une personne et envoyé à une autre seule personne est aussi enregistré au passage par plusieurs ordinateurs (serveurs). Cette information n’a pas de raison d’être connue, ni utilisée, mais elle continue à exister.

2ème principe : les réseaux ont la mémoire longue

Comme expliqué dans le 1er principe, les échanges sur internet sont sauvegardés sur des serveurs. La réglementation protège la confidentialité de vos données donc on peut espérer que les messages privés stockés sur des serveurs, resteront privés. Ce n’est pas le cas des contributions publiques ou semi-publiques que vous faîtes sur les réseaux. Par exemple, vous pourriez dans 20 ans, par le biais d’un explorateur malicieux d’internet ou par la maladresse d’une personne qui faisait partie de votre entourage, voir republier certaines de vos anciennes contributions… Pensez-y dés aujourd’hui avant de contribuer sur des réseaux sociaux ou d’envoyer des mails…

3ème principe : lire jusqu’au bout les “conditions générales d’utilisation”

Lorsque vous enregistrez des informations sur vos différents profils ou comptes (réseaux sociaux, boutiques en ligne, prestations en ligne, services administratifs, etc.) vos coordonnées sont enregistrées et selon les cas, elles peuvent être partagées avec des “partenaires” dont vous ignorez tout. Certes, la réglementation a évolué, en Europe, la confidentialité de vos informations est un peu mieux préservée. On doit vous prévenir de ce que l’on fait de vos données dans des textes explicatifs, les fameuses “CGU” (Conditions Générales d’Utilisation). Attention, ces textes sont souvent très longs, écrits petits et dans de petites fenêtre ne permettant pas d’imprimer ou obligeant à scroller longuement). Soyez vigilants : ces textes cachent parfois encore des autorisations que vous n’auriez pas données si vous aviez tout lu… Allez jusqu’au bout de la lecture : il vaut mieux parfois renoncer à un service plutôt que d’être envahi de spam et autres inconvénients du web.

4ème principe : qui dit “personnalisé” dit “tracé et enregistré”

Les GAFAM (Google Apple Facebook Amazon, Microsoft, et autres géants du web) ont développé des technologies qui sont par certains aspects utiles et fascinantes et sous d’autres aspects envahissantes et effrayantes. Ces technologies ne sont d’ailleurs plus le privilège de ces entreprises américaines, des entreprises chinoises, indiennes ou brésiliennes les talonnent. Le GPS (Global Positioning System) est un exemple intéressant. Google Maps permet par exemple d’enregistrer ses adresses personnelles, domicile, travail et ses trajets favoris. Sur la route on vous informe du trafic, des itinéraires optimisés, des visites possibles, etc. C’est très pratique. Inconvénient ? Votre intimité est partagée avec Google et ses partenaires commerciaux. Peu à peu les suggestions se précisent pour “coller” de plus en plus à votre “profil” excluant d’autres possibles… C’est parfois très dommage et ça ne s’arrête pas là.

5ème principe : actualiser sa vision d’Internet

Selon un article de la Fondation polonaise Panoptykon (1), “nous (les utilisateurs) imaginons à tort qu’Internet est une galaxie que personne ne contrôle, ni ne dirige, et personne ne pourrait se l’accaparer. (…) Internet a été créé pour des raisons militaires ne laissant pas de place à l’anonymat. Utilisé au début par les scientifiques, Internet a été rapidement investi par les gouvernements et les sociétés multinationales.” (…) Des quantités phénoménales de données circulent par les serveurs de ces compagnies et créent des possibilités inédites de suivre et modéliser (“profiler”) des comportements”. Ainsi la fondation démontre que tout le monde n’obtient pas les mêmes résultats sur Google en tapant le même mot… Le saviez-vous ? Comment est-ce possible ? Les réponses apportées par Google dépendent aussi du profil modélisé de celui ou celle qui fait la recherche. Avons nous accès à ce profilage qui nous concerne ? Non. Selon la Fondation Panoptykon (1) nous n’avons aujourd’hui aucune connaissance ni contrôle sur nos profils modélisés par les machines/robots. Explications dans le 6ème principe…

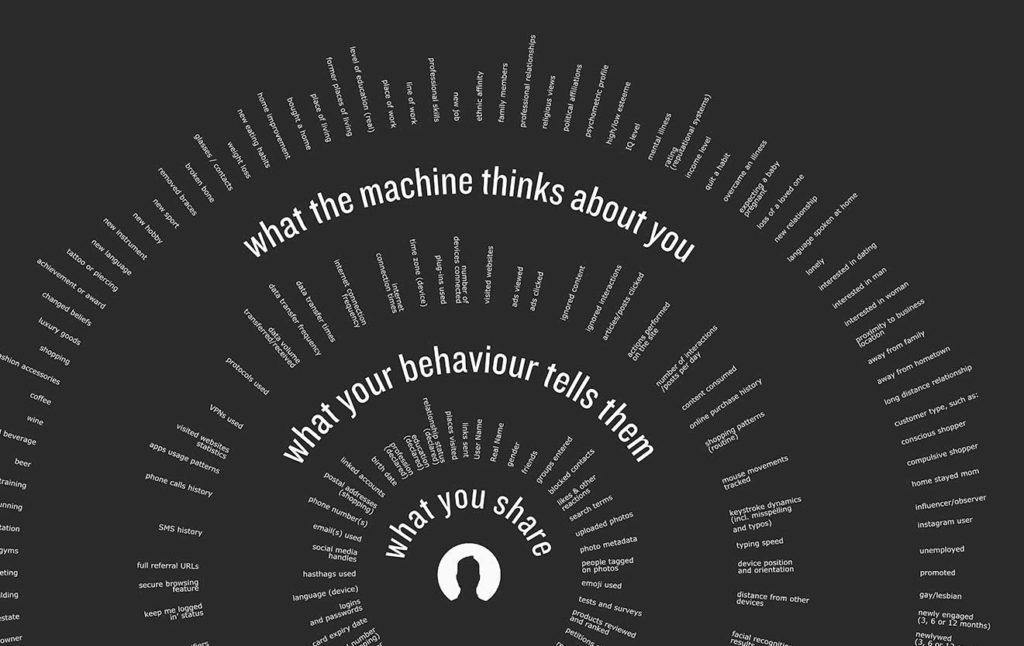

Extrait de l’iconographie créée par la FONDATION PANOPTYKON lien pour accès à la version complète haute définition en fin d’article

6ème principe : se méfier du miroir aux algorithmes

Notre comportement est modélisé en 3 couches sur Internet. Hubert Guillaud (2) décrit ces-3-niveaux-de-nos-identites-en-ligne (3) dans un article de février 2018. Il fait référence à l’iconographie ci-dessus publiée par Panoptykon (4). Voici la façon dont les profils seraient modélisés d’après nos comportements :

- 1ère couche du profil : ce que nous déclarons volontairement

“La première couche d’information – ce que nous partageons – est la seule sur laquelle nous avons le contrôle. Elle se compose des données que nous insérons dans les médias sociaux ou les applications (informations de profil, publications, requêtes, photos, événements, déplacements…)” - 2ème couche du profil : ce que les machines suivent de nos actions .

“La seconde couche – ce que nos comportements disent aux machines – est constituée d’observations comportementales et de métadonnées qui donnent un contexte à ces choix : position en temps réel, graphe de nos relations intimes et professionnelles, le temps que nous passons, les habitudes d’achat, les mouvements de nos souris ou de nos doigts…” - 3ème couche du profil : ce que les machines déduisent des 2 premières couches (par des opérations complexes appelées algorithmes).

“La troisième couche – ce que les machines pensent de nous – est composée des interprétations de la première et de la seconde couche. Nos données sont analysées et comparées en permanence à d’autres profils pour inférer des corrélations statistiques significatives… Ce qu’on appelle souvent la personnalisation, mais qui vise plus à nous catégoriser qu’à nous distinguer.”

En conclusion…

Même si les analyses de la Fondation Panoptykon et l’article de Hubert Guillaud, peuvent être pondérés, les performances des moteurs de recherches, gps et autres applications robotisées, prouvent que notre profil digital ne se résume pas à ce que nos seules déclarations. Un profil modélisé de nous-même existe et s’enrichit au fur et à mesure de nos actions. Cette fameuse 3ème couche est un résultat dont nous n’avons pas connaissance et sur lequel nous n’avons aujourd’hui aucune possibilité de contrôle. Nous ne maitrisons pas non plus les usages qui en sont faits ou qui en seront faits.

Sources

-

-

- (1) Panoptykon est une fondation polonaise qui se donne pour objet “la défense des libertés individuelles et des droits de l’homme dans la société de surveillance.”

Lien vers l’article de cité : https://en.panoptykon.org/topics/internet-surveillance - (2) Hubert Guillaud (@hubertguillaud, @internetactu), 47 ans, éditeur de formation, est journaliste et rédacteur en chef d’InternetActu.net, le média édité par la Fondation Internet nouvelle génération, partenaire du Monde.fr http://fing.org/?Hubert-Guillaud

- (3) Article “les-3-niveaux-de-nos-identites-en-ligne” publié sur le blog internet-actu, partenaire du journal Le Monde.

https://www.lemonde.fr/blog/internetactu/2019/02/02/les-3-niveaux-de-nos-identites-en-ligne/ - (4) Lien direct vers l’iconographie haute définition créée par la Fondation Panoptykon https://panoptykon.org/sites/default/files/3levels.png

Cette iconographie est régie par les Creative Commons open Licence.

- (1) Panoptykon est une fondation polonaise qui se donne pour objet “la défense des libertés individuelles et des droits de l’homme dans la société de surveillance.”

-